Right now, people around the world are marching and protesting against racism and police brutality, outraged by the most recent police murders of George Floyd and Breonna Taylor. At Signal, we support the people who have gone into the streets to make their voices heard. We believe that something in America needs to change, and even if we don’t know exactly how, we support and trust in the people who are self-organizing around the country to figure it out.

Many of the people and groups who are organizing for that change are using Signal to communicate, and we’re working hard to keep up with the increased traffic. We’ve also been working to figure out additional ways we can support everyone in the street right now.

One immediate thing seems clear: 2020 is a pretty good year to cover your face.

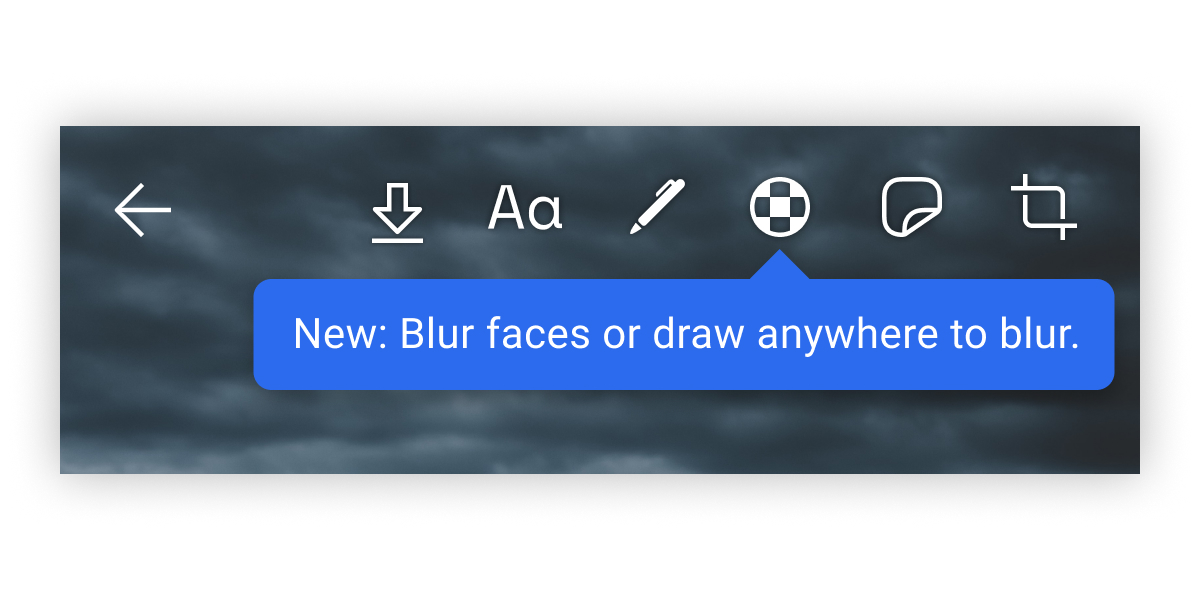

The latest version of Signal for Android and iOS introduces a new blur feature in the image editor that can help protect the privacy of the people in the photos you share. Now it’s easy to give every face a hiding place, or draw a fuzzy trace over something you want to erase. Simply tap on the new blur tool icon to get started.

This update has already been submitted to the app stores, and it will begin rolling out as soon as possible.

Blurring the lines

The new blur feature leverages the latest system and platform-level libraries for Android and iOS. In order to maintain your privacy, all of the processing happens locally on your own device.

These system libraries are not perfect. They don’t detect every face 100% of the time, and these flaws and potential biases meant that it was important to extend their default functionality so that you can always draw with the blur brush to manually obscure additional faces or areas in a photo.

Encrypt your face

We want to do something outside of the app too, so we’ll be distributing versatile face coverings to the community free of charge. We’ve been working to find a manufacturer capable of producing high volumes of face coverings in the current global circumstances. We’re finalizing a few remaining details and will provide more information soon.

Speak freely. Stay safe. Send a message.

Quelle https://signal.org/blog/blur-tools/

Was es mit der Signal-PIN auf sich hat

Um eine neu eingeführte Funktion des Messengers Signal ist in den sozialen Medien Streit entbrannt. Artikel von Moritz Tremmel veröffentlicht am 15. Juli 2020, 9:03 Uhr

In den vergangenen Monaten hat der Messenger Signal etliche neue Features wie Sticker, verpixelte Gesichter oder eine Signal-PIN eingeführt. Um letztere ist eine Diskussion zwischen Signal-Entwickler Moxie Marlinspike und Personen aus der Sicherheitscommunity wie dem Kryptographen Matthew Green entstanden. Diese empfehlen Signal normalerweise als Messenger, weil er vergleichsweise wenig Kompromisse in Sachen Sicherheit macht. Doch was ist die Signal-PIN überhaupt und wo liegen ihre Probleme?

Die Telefonnummer ist das soziale Netzwerk von Signal …

Inhalt:

- Messenger: Was es mit der Signal-PIN auf sich hat

- Die Signal-PIN sollte nicht zu kurz sein

Ein Messenger als soziales Netzwerk ist ohne Kontakte nichts. Signal setzte bisher auf Vorhandenes: Telefonnummern, die wir in unserem Adressbuch mit weiteren Kontaktdaten wie Namen abgelegt haben. Im Prinzip sind Telefonnummern und Adressbücher ein bestehendes soziales Netzwerk. Die Entscheidung von Signal, dies zu nutzen, macht es Nutzern leicht, ihre Kontakte im Messenger wiederzufinden. Und Signal muss sich weder um das soziale Netzwerk kümmern noch eines aufbauen.

Aus einer Privatsphäre-Perspektive wurde dies jedoch häufig kritisiert: Eine Telefonnummer ist eine weltweit eindeutige Nummer, die meist auf vielfältige Weise mit der Person, die sie verwendet, verbunden ist – beispielsweise beim Telekommunikationsanbieter abgelegte Bestandsdaten (Name, Adresse). Zudem wird sie von vielen anderen Personen im Adressbuch hinterlegt und mit Diensten wie Whatsapp, Facebook oder Google synchronisiert, die sie für ihre Datensammlungen nutzen. Ein häufig zu Recht kritisierter Zustand.

… das soll sich mit der Signal-PIN und Secure Value Recovery ändern

Um neben Telefonnummern auch Nutzernamen auf Signal zu ermöglichen, die nicht im Adressbuch gespeichert werden, benötigt Signal ein eigenes Soziales Netzwerk, das auch dann noch existieren soll, wenn das Smartphone verloren oder kaputt geht. Klassischerweise speichern soziale Netzwerke oder Messenger die Kontaktliste einfach im Klartext auf dem Server, was für einen Dienst, der möglichst wenig über seine Nutzer wissen will, keine Option ist. Stellenmarkt

Mit der Signal-PIN und einer Technik, die Signal Secure Value Recovery (SVR) nennt, will der Dienst die Kontaktliste sicher verschlüsseln, aber bei einer Neuinstallation von Signal auch mit einer kurzen, vierstelligen PIN wiederherstellen können. Dazu nutzt SVR die Software Guard Extensions (SGX), ein abgetrennter und verschlüsselter Bereich in Intel-Prozessoren, auf den weder das Betriebssystem oder installierte Software noch das Server-Admin-Team zugreifen können sollen.

Die Technik setzt Signal bereits beim Contact-Discovery ein, bei dem der Nutzer die Hashes der Telefonnummern aus dem Adressbuch hochlädt, die in der SGX-Enklave mit den Hashes der Telefonnummern, die auf Signal registriert sind, abgeglichen wird. Die Technik soll sicherstellen, dass der Signal-Server nicht mitbekommt, welche Telefonnummern sich im Adressbuch des jeweiligen Smartphones befinden.

Bei SVR wird die SGX-Enklave hingegen zur Verwaltung der Schlüssel verwendet, mit der die Kontaktlisten verschlüsselt werden. Für jede Signal-Installation wird ein zufälliger 256-Bit-Schlüssel gemeinsam mit einem Hash-Wert der Signal-PIN hinterlegt. Der Schlüssel kann durch Vorweisen des Hashes der Signal-PIN aus der SGX-Enklave heruntergeladen werden. Gemeinsam mit der Signal-PIN wird dann der Schlüssel gebildet, mit der die Kontaktliste verschlüsselt wurde. So bleiben die Kontakte auch nach einem Verlust des Smartphones erhalten, sofern die Signal-PIN korrekt eingegeben wurde.

Gleichzeitig bietet die Technik einen Brute-Force-Schutz, da aus der Signal-PIN alleine nicht der Schlüssel reproduziert werden kann, weil der Schlüsselteil aus der SGX-Enklave fehlt. Diese wiederum lässt nicht beliebig viele Anfragen zu. Doch an dem System entzündete sich in den letzten Tagen Kritik.

Die Signal-PIN sollte nicht zu kurz sein

Ein Problem an dem System von Signal dürfte sein, dass es nicht einfach zu verstehen ist: So wird in den sozialen Medien immer wieder das Hochladen der Kontaktliste in die Cloud kritisiert und Messenger wie Riot/Matrix empfohlen, welche die Kontakte ohnehin auf dem Server speichern – im Unterschied zu Signal allerdings nicht verschlüsselt, sondern im Klartext.

Doch es gibt durchaus zwei kritische Punkte an dem Konzept der Kontaktlistenverschlüsselung von Signal: Das Konzept steht und fällt mit dem Vertrauen in Intels SGX und der Länge der Signal-PIN. In den letzten Jahren wurden unzählige schwerwiegende Sicherheitslücken in Intel-Prozessoren aufgedeckt, von diesen war auch immer wieder SGX betroffen. Erst im Juni präsentierte eine Arbeitsgruppe an der Michigan Universität mit SGAxe einen Angriff auf Intels SGX. Das Team konnte manipulierte SGX-Enklaven mit gefälschten Zertifikaten als echte, vertrauenswürde Enklaven ausgeben. Das wird nicht die letzte Sicherheitslücke sein, die in Intels SGX-Technik entdeckt werden wird.

Ohne SGX bietet eine vierstellige PIN keinen Schutz – eine lange Passphrase schon

Doch was würde passieren, wenn Eindringlinge an die Schlüsselhälfte in der SGX-Enklave gelangen könnten? Damit allein könnten sie zwar noch nichts anfangen, weil ihr die zweite Schlüsselhälfte fehlt, allerdings ist diese nur noch so sicher wie die gewählte Signal-PIN. Hat diese nur die Mindestlänge von vier Ziffern, dürfte sich der zweite Schlüsselteil in kürzester Zeit berechnen lassen.

Eine derlei kurze Mindestlänge von vier Ziffern kann also keinerlei kryptografischen Schutz bieten, wenn die SGX-Enklave kompromittiert ist. Doch gegen eine lange Passphrase ist auch ein Brut-Force-Angriff machtlos, beispielsweise eine BIP39-Passphrase wie stuff plastic young air easy husband exact install web stick hurt embody. Genau diese Passphrase sollte natürlich nicht als Signal-PIN verwendet werden. Letztlich kommt es also auf die Länge der PIN oder besser: Passphrase an – ist sie lang, ist die Verschlüsselung unabhängig von der SGX-Enklave sicher.

Opt-in oder Opt-out?

Ebenfalls vielfach kritisiert wurde die Art und Weise, wie die Signal-PIN eingeführt wurde: Vor einigen Wochen poppte in der App ein Hinweis auf, der dazu aufforderte, eine Signal-PIN einzurichten. Aus dem Hinweis ging nicht hervor, dass mit der Signal-PIN die Kontaktliste verschlüsselt und auf Signal-Servern abgelegt würde. Zudem standen nur die Optionen Einrichten oder Später zur Verfügung – bis Mitte Juli musste die PIN eingerichtet werden. Ein Opt-out war nicht vorgesehen. Nach anhaltender Kritik kündigte Marlinspike an, dass die nächste Signal-Version einen Opt-out nachliefern werde, bei einem Gerätewechsel könnten die Nutzer dann nicht mehr auf die verschlüsselte Kontaktliste zugreifen.

Andere Nachteile gebe es weder beim Opt-out noch beim Vergessen der Signal-Pin nicht, betonte Marlinspike. Das gelte jedoch nur, wenn nicht gleichzeitig die Registrierungssperre eingerichtet worden sei. Diese verlangt die Signal-PIN, sofern die App neu installiert werden soll. Damit man sich nicht dauerhaft aussperren kann, kann eine Telefonnummer nach einer Woche ohne Signal-Nutzung auch ohne PIN neu registriert werden.

Der Kryptograph Matthew Green äußerte nun die Befürchtung, dass Signal auch ein Backup der Nachrichten auf den Signal-Servern, ebenfalls ohne ein Opt-in, einführen könnte. Doch Marlinspike versprach ihm, dass Signal niemals Datensicherungen von Nachrichten ermöglichen werde, ohne den Benutzern die Wahl zu lassen.

https://www.golem.de/news/messenger-was-es-mit-der-signal-pin-auf-sich-hat-2007-149650.html